Familien halten zusammen. Ein Wir Gefühl eint sie. Wenn es besonders gut läuft, entstehen hieraus Familienunternehmen, die über viele Generationen ausgebaut werden. Familien streiten sich auch mal, aber letztendlich unterstützen sie sich gerade dann, wenn es um Bedrohungen von außen geht. Das Wir Gefühl im Kleinen übertragen wir auf die Gesellschaft im Großen. Auch hier handeln wir, geprägt durch unsere Vorfahren und mit dem Wunsch, unseren Nachfahren etwas zu hinterlassen.

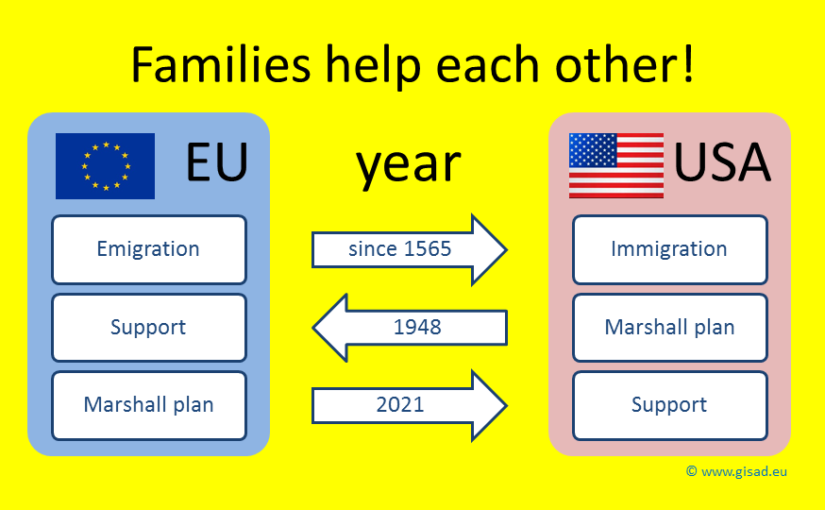

Es waren wohl auch die Familienbande der Abstammung, die nach dem zweiten Weltkrieg dazu geführt haben, dass die mehrheitlich europäisch verwurzelte USA ihre Verwandten nicht unterdrücken wollte, sondern in einem Marshallplan beim Nachkriegsaufbau einen entscheidenden Beitrag geleistet hat.

In den letzten Jahren dann haben sich die Kinder Europas zunehmend auf einen disruptiven Weg begeben. Sie haben nicht nur im Rahmen der Digitalisierung Unternehmen zerschlagen, sondern zunehmend ihre Familien gespalten, in politische Lager geteilt, soweit, dass sie nicht mehr miteinander sprechen können. Diese Spaltung wird Biden ohne die Hilfe Europas nicht aufheben können.

Es ist nicht zuletzt dem großen Erfolg des Marshallplans zu verdanken, dass wir Europäer den amerikanischen Weg nicht hinterfragt und bis heute weiter Orientierung in den USA gesucht haben. Sehr anschaulich wurde das im „Deutsches Wirtschaftsforum digital“ an drei Tagen in der ersten Novemberwoche. In hervorragenden Beiträgen wurden die Ist-Unterschiede zwischen den USA und Europa analysiert: „Die Hälfte der Amerikaner möchte Waffen tragen und empfindet eine Krankenversicherung als Einschränkung der Freiheit. Das Individuum ist wichtiger als die Familie. Die hohe Erbschaftssteuer ist nicht auf den Erhalt von Familienunternehmen ausgerichtet.“

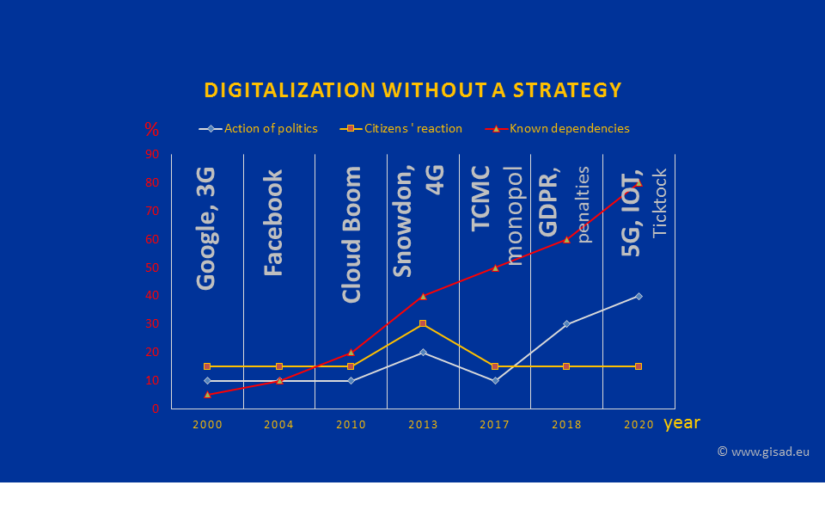

Das Thema der Veranstaltung hieß: „Demokratie und Digitalwirtschaft – der europäische Weg.“ Unverständlich fand ich, weshalb zum Thema KI in der Mehrheit nicht europäische Referenten eingeladen waren. So wird zum Beispiel an der Radboud-Universität Nijmegen bereits seit 30 Jahren KI unterrichtet. Alle Beiträge der Global Player waren fehl am Platz. Ganz unabhängig davon, ob es sich um ein chinesisches, amerikanisches oder auch europäisches internationales Technologieunternehmen handelte, die Antworten ähnelten sich: „Ihr macht die Regeln und wir bauen sie ein“. Ein solches Ergebnis ist dann ein wenig autoritär chinesisch, disruptiv amerikanisch und enthält die unbedingt notwendigen europäischen Vorgaben. Das Wirtschaftsforum hat die Probleme richtig dargestellt, aber war nicht in der Lage, den in Aussicht gestellten eigenen europäischen Weg zu zeigen.

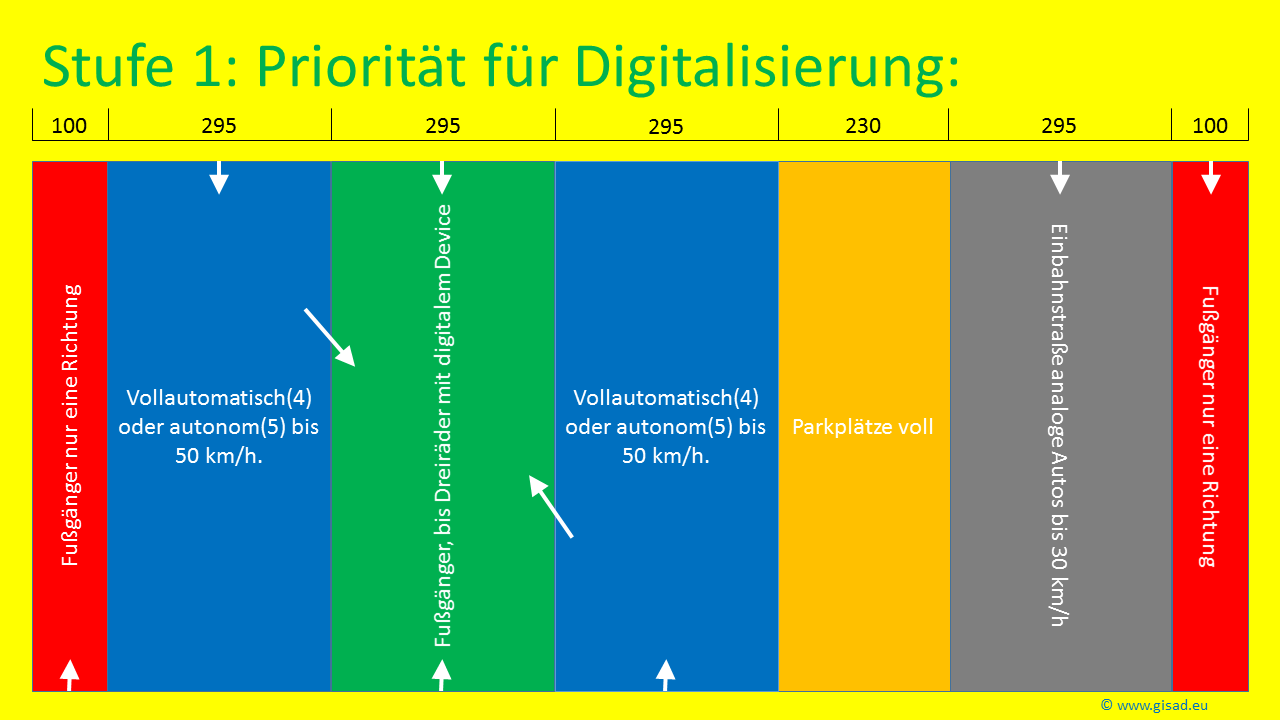

Regeln für alle an der Digitalökonomie Beteiligten sind der dritte Schritt hinter einem ersten, in dem für eine eigene europäische Infrastruktur in solidem Handwerk und eben nicht zerstörerisch definiert werden muss, wie die vordigitalen demokratischen Errungenschaften in eine digitale Gesellschaft übertragen werden können. Hierfür habe ich einen Draft für einen Marshallplan geschrieben und auf drei Ziele fokussiert:

- Die optimale Veredelung und einfache Verwertung digitaler Daten, bei Erhalt von Vielfalt und leistungsgerechter Einbindung aller an der Wertschöpfung Beteiligten.

- Die stigmatisierungsfreie, lebenslange digitale Einbindung aller Bürger mit Anreizen zur Selbstentfaltung.

- Die digitale Gewährleistung der notwendigen staatlichen Aufgaben zum Erhalt der Sicherheit für Bürger, Wirtschaft und Staat, bei Beibehaltung vordigitaler demokratischer Errungenschaften.

In einem zweiten Schritt müssen diese Ziele an die aktuellen Herausforderungen der westlichen Welt angepasst werden. Dafür muss der Marshallplan drei Fragen beantworten:

- Wie kann Europa die Verantwortung für die eigene Sicherheit übernehmen?

- Wie kann eine Spaltung in Familien, zwischen Gesellschaftsgruppen und in der westlichen Welt vermieden oder auch aufgehoben werden?

- Wie nutzen wir die Corona-Krise als Chance für den Aufbau einer westlichen Digitalökonomie?

Derzeit geht es in der Sicherheitsdiskussion vor allem um den Ausbau klassischer Waffensysteme. Für jemand wie mich, der seit 20 Jahren gegen unfaire Maßnahmen der Datenverwerter kämpft, ist es sehr unwahrscheinlich, dass wir uns noch einmal in einen konventionellen Krieg begeben. Wer sollte das tun und welchen Vorteil hätte er daraus? Es ist viel einfacher und vor allem nicht nachweisbar, über einen Virus gezielt Menschen, Gruppen oder auch Industrien anzugreifen. Wir können für die Sicherheit Europas einstehen, wenn wir eine Infrastruktur einführen, in der jeder Bürger sich und seine Daten schützen kann. Eine solche Infrastruktur habe ich in Form eines EU-D-S (Europäisches Digitalsystem) der europäischen Kommission vorgeschlagen. Da hier in erster Linie offene Standards definiert und einige technische Verfahren eingeführt werden, wäre das EU-D-S auf die USA übertragbar. Dieser eigene Beitrag für die Sicherheit würde Europa keinen Cent Kosten, wenn wir die vor allem an amerikanische Unternehmen abfließende digitale Wertschöpfung hierdurch zurückholen würden. Zu den weiteren Synergieeffekten habe ich unter http://gisad.eu/statements/ ausführlich Stellung genommen.

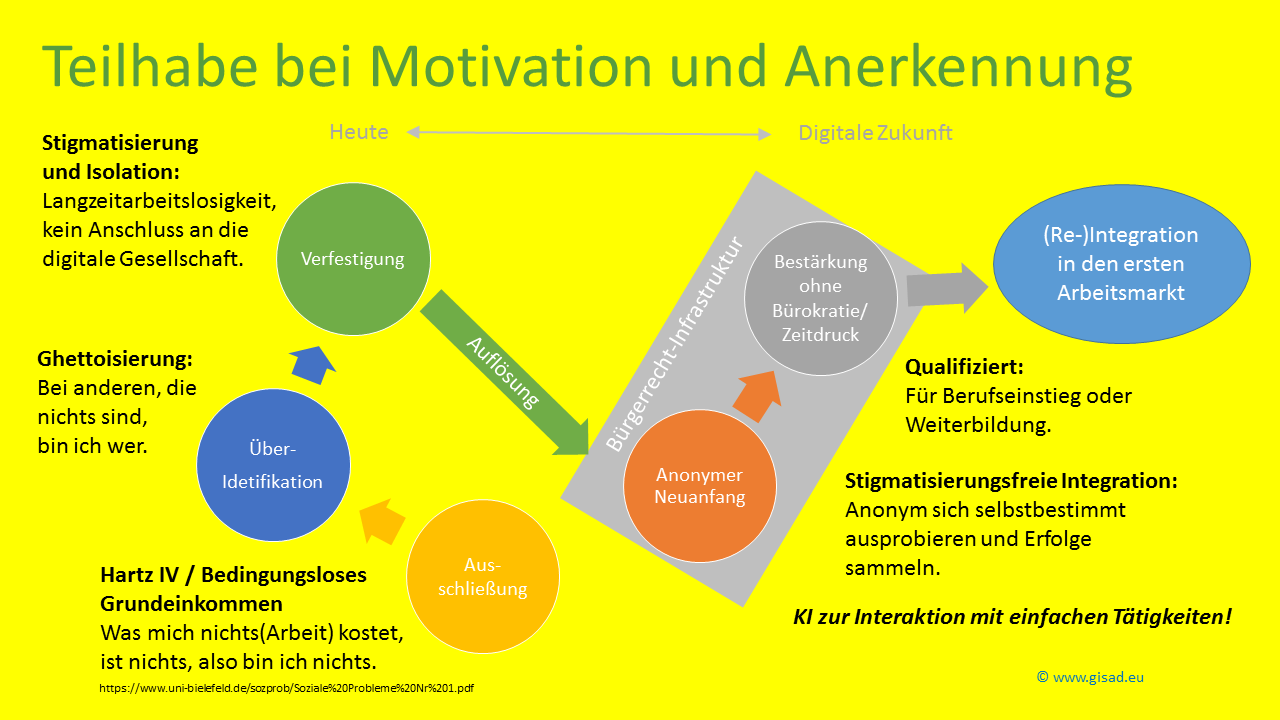

Europa hat sich gerade auf ein Verfahren zur Einhaltung von Rechtstaatlichkeit geeinigt. Es kann mit einer Stimme sprechen. Jetzt muss Europa schnell auf die Herausforderung der Corona-Krise reagieren. Selbst wenn eine schnelle Impfung gelingt, werden wir nicht vor Weihnachten 2021 zu unseren alten Gewohnheiten zurückkehren können. Viele neue Gewohnheiten und Veränderungen werden bleiben. Dieses weitere Jahr wird ausreichen, auch Europa zu spalten, wenn es nicht schnell eine neue Perspektive für alle Europäer gibt. Das gesellschaftliche Gefüge verändert sich. Während bisher ein relativ kontinuierlich wachsender Wohlstand den gesellschaftlichen Kitt bot, werden durch Corona die Karten neu gemischt. Auf der einen Seite gibt es Gewinner, die die Krise im Homeoffice aussitzen können und andere, die nun täglich gezwungen sind, sich der Ansteckungsgefahr auszusetzen. Es gib ganze Branchen, die nur noch künstlich mit staatlicher Unterstützung beatmet werden, doch bei einer länger anhaltenden Pandemie keinerlei Chance auf Genesung haben. Aus der Pandemie entstehende Verluste kann ein Staat ausgleichen, nicht aber soziale Verwerfungen, die dadurch entstehen, dass Menschen durch die Pandemie ihren sozialen Bezugsrahmen verlieren. Kurzarbeitergeld funktioniert über einige Wochen. Gerade da, wo Arbeit nicht ins Homeoffice ausgelagert werden kann, fällt jedoch die tägliche Routine weg. Es fehlt die Aufgabe, über die man sich definiert hat. Frust und Angst vor einer unbestimmten Zukunft nehmen zu.

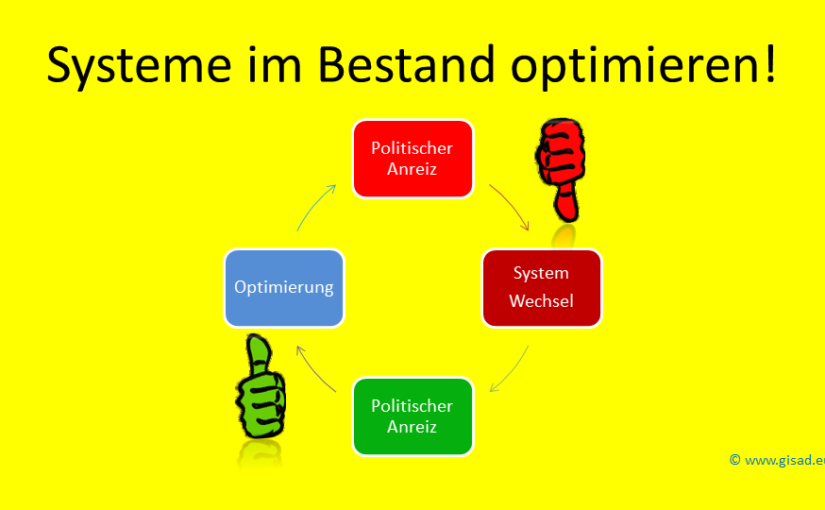

Durch die Pandemie werden digitale Fehlentwicklungen verstärkt. Social Media Programme wurden nicht entwickelt, um den demokratischen, sozialen Zusammenhalt zu erhöhen. Der von den Nutzern generierte Content hat den einzigen Zweck, als Träger für Werbung zu dienen. So wurden Phänomene wie Fake News in den Geschäftsmodellen nicht berücksichtigt. Diese falschen Digitalisierungskonzepte unterstützen die natürliche Bequemlichkeit der Menschen. Sie legen keinen Wert auf selbstbestimmte Nutzer. Was passiert, wenn nur der dritte Schritt der Regulierung ohne die beiden ersten Schritte gemacht wurde, hat mir eine über 80-Jährige Verwandte am Wochenende wieder eindrucksvoll demonstriert. Seit einigen Jahren liest sie ihre E-Mails auf ihrem Tablet. Nun ging es um einen PDF-Anhang, für den ihr der entsprechende PDF-Reader fehlte. Von mir per Telefon betreut, endeten mehrfache Versuche, eine App zu erhalten, auf irgendwelcher Werbung, die sich vor den Installationsvorgang drängte. Auch den gerade erst von mir installierten Feed-Reader benutzt sie nicht. Bei den meisten Beiträgen muss man in Popups erst Cookies akzeptieren. Werbung wird so positioniert, damit man sie aus Versehen anklickt. Das ist eine völlige Überforderung für jemand, der sein Leben lang von oben nach unten gelesen hat. Die DSGVO hat nur insofern zu Datenschutz der Nutzerin beigetragen, dass diese jetzt ganz auf das digitale Zeitungslesen verzichtet und sich wieder eine Printzeitung abonniert hat. Integration alter Menschen sieht anders aus.

Auch die digitalen Echokammern zielen auf die Bequemlichkeit der Menschen. Diejenigen, von denen nie erwartet wurde, dass sie sich an Entscheidungen beteiligen, sehen keinen Sinn in der kritischen Reflektion von Informationen. Sie suchen sich in den sozialen Medien Gleichgesinnte, von denen sie wahrgenommen werden. So hängt auch die anhaltende Zustimmung für die Republikaner wesentlich von gesellschaftlich vergessenen Gruppen ab, denen Trump das Gefühl gegeben hat, ihre Interessen zu vertreten.

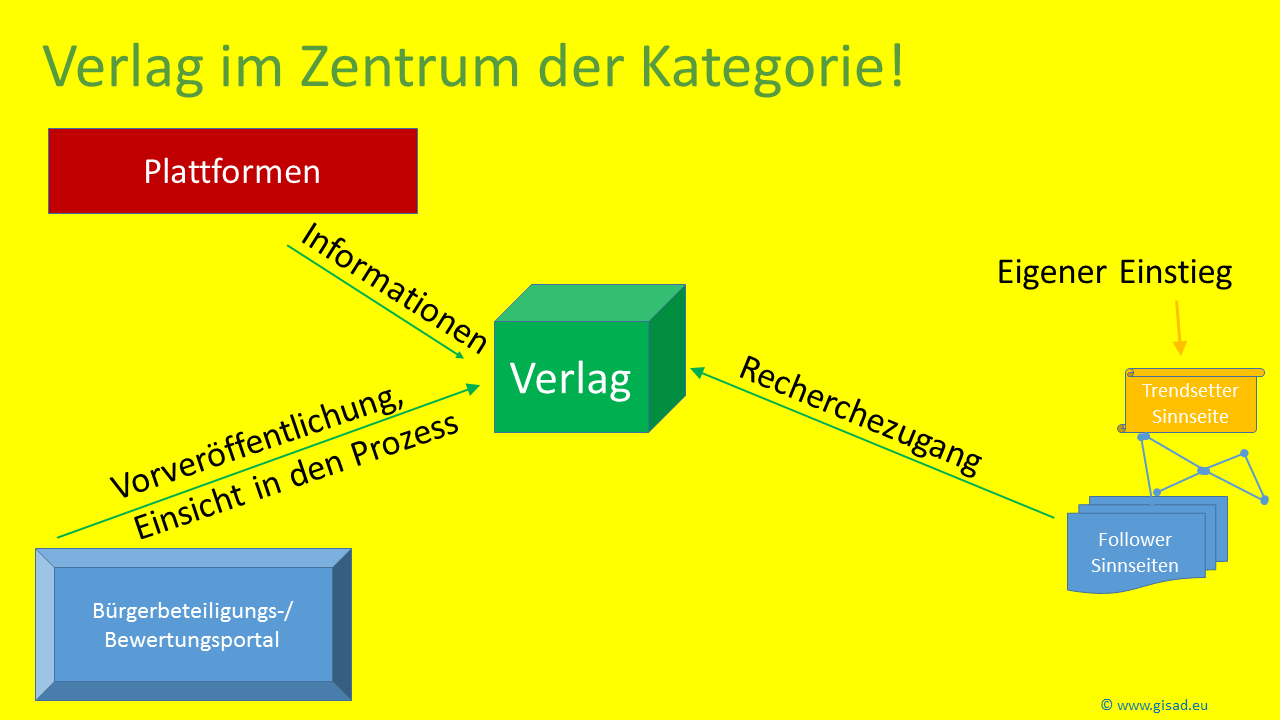

Ein EU-D-S muss also nicht nur den Menschen Sicherheit bieten, es muss sie in einen permanenten Demokratieprozess integrieren. Diese Integration muss so einfach und selbstverständlich sein, dass jeder daran teilnehmen kann. Meine Verwandte lebt alleine. Sie könnte zusammen mit anderen wertvolle Beiträge für die digitale Gesellschaft leisten, wenn sie sich entsprechend ihrer Leistungsfähigkeit einbringen könnte. Das würde auch ihr helfen. Jeder möchte ein wertvoller Teil der Gesellschaft sein. Haben wir ein EU-D-S mit einer solchen Integrationsmöglichkeit, dann erreichen wir einen so hohen Anteil der Gesellschaft, das sich hierauf zahlreiche neue Wertschöpfungskonzepte aufbauen lassen. Dann werden die Nutzer für Informationen auch Monatsbeiträge bezahlen. Allerdings halte ich einzelne Zeitungsabos für überholt. Wer einmal über einen Feed-Reader gelernt hat, verschiedene Medien auszuwerten, der wird nicht dafür bezahlen, sich auf ein Medium einzuschränken. Über ein EU-D-S wäre alternativ eine Urheberabgabe je gelesenem Artikel möglich, der vom Nutzer über einen gestaffelten Monatspreis bezahlt werden könnte. Wer eine bestimmte monatliche Lesemenge überschritten hat, bucht weitere Beiträge hinzu, werbefrei versteht sich. Werbung sollte im Pullprinzip funktionieren. In einem weltweiten Kategorienstandard könnte jeder Nutzer festlegen, zu welchen Kategorien er Werbung erhalten möchte. Wichtig ist, dass Werbung zum vom Nutzer gesteuerter Prozess wird. Unser Ziel muss sein, alle in den Digitalisierungsprozess mitzunehmen. Wenn alle im EU-D-S mitmachen, würden sich auch Lösungen für die Finanzierung von künstlerischen digitalen Angeboten finden. Die derzeitigen Social Media Strukturen richten sich gegen Vielfalt. Gerankte Informationen sind für einen Shitstorm oder auch für das Bekanntwerden nur einiger Influencer geeignet. Schuld daran sind Prozesse, die alle Nutzer auf das erste Ergebnis einer Seite führen und so denjenigen, der es auf die erste Seite geschafft hat, bevorzugen. Wenn alle Inhalte zufällig digitale gesteuert einer Gruppe von Bewertern vorgelegt und verdichtet werden, haben alle Inhalte die gleiche Chance, wahrgenommen zu werden. Wenn jede europäische Stadt ein regional ansässiges und erfolgreiches Startup Bottom-up anderen Städten empfehlen kann, haben auch Startups in Europa eine echte Chance. Startups benötigen nicht in erster Linie Geld, sie benötigen Wahrnehmung. Diese zu erreichen war schwierig in Zeiten, in denen der Blick ausschließlich auf die USA und China gerichtet war. Wie sollen sich neue Konzepte durchsetzen, wenn die Informationsstrukturen des Wettbewerbs zur Verbreitung genutzt werden muss? Für ein erfolgreiches Europa muss die Grundstruktur für die Informationsverbreitung Allgemeingut sein.

Das EU-D-S muss ein gesellschaftliches Gesamtkonzept bieten, in dem die kritische Bürgerbeteiligung an der Bewertung von Inhalten ein Bestandteil einer lebenslangen Integrationsstrategie aller EU Bürger ist.

Selbst wenn man jedem EU Bürger diese Bürgerrechtsinfrastruktur kostenlos zur Verfügung stellt, wird sie nur erfolgreich sein, wenn es Anreizsysteme gibt, den Pfad der Gewohnheit zu verlassen. Es muss ein gesellschaftliches Integrationsversprechen für all diejenigen geben, die sich beteiligen. Die Gesellschaft sollte im Gegenzug für jede Krisenunterstützung durch den Staat eine (kleine) digitale Gegenleistung erwarten.

Ein EU-D-S kann nicht über Nacht eingeführt werden. Heute geht es um eine realistische Zukunftsvision gegen eine Pandemiedepression, die denen eine Perspektive bietet, welche von Corona besonders betroffen sind. Es können ungeheure Kräfte freigesetzt werden, wenn sich alle EU Bürger in die gleiche Richtung bewegen!